ESXi یکی از محبوبترین پلتفرمهای مجازیسازی است که توسط VMware ارائه شده است. با این حال، مانند هر نرمافزاری، ممکن است در طول زمان با باگها و مشکلاتی مواجه شود که عملکرد سرورهای مجازی شما را تحت تاثیر قرار دهد. در این مقاله، به بررسی باگهای رایج در ESXi و راهکارهای جلوگیری و رفع آنها میپردازیم تا بتوانید سرورهای مجازی خود را با امنیت و پایداری بیشتری مدیریت کنید.

در این مقاله به بازیابی ماشین مجازی آلوده به باجافزار esxi میپردازیم و بصورت کلی ماشین های مجازی که آلوده به باج افزار شدند را بازگردانی میکنیم.

در آمورش باگ ESXi و راه جلوگیری از آن به موضوع جلوگیری از آلوده شدن ماشین های مجازی به باج افزار پرداختیم ولی در صورتی که به هر نحوی سرور شما دچار آلودگی به باج افزار شد راه حل آن صرفا حذف کردن نیست و در این آموش به بازیابی ماشین های آلوده به باج افزار میپردازیم.

در تاریخ 8 دسامبر سال 2022 خبری مبنی بر خطرناک بودن سرویس OpenSLP منتشر شد که بسیاری از متخصصین و مدیران سرور به آن بی اعتنایی کردند و چند روز بعد از آن حمله ای به همین سرویس در سرور اختصاصی esxi که خدمات میزبانی سرور مجازی را انجام میدادند شد که هدف اصلی باج خواهی و آلوده کردن کلیه اطلاعات هارد دیسک ها و ماشین های مجازی شد به گونه ای که با آدرس ولت بیت کوین و .. درخاست وجه بالایی در قبال آزادی اطلاعات میکردند.

لازم بذکر است وقتی درگیر باج افزار شوید راهی جز فراموشی کامل اطلاعات نخواهید داشت زیرا رقم های پرداختی بیت کوین و … به هیچ وجه تضمین بازیابی اطلاعات و حذف کامل را به شما نمیدهد.

در ابتدا در صورتی که ماشین مجازی یا سرور esxi را reboot نکردید و دسترسی به ماشن دارید سرویس openslp را حتما غیر فعال کنید و در ادامه با ما همراه باشید.برای غیر فعال سازی سرویس openslp دستورات زیر را وارد میکنیم.

/etc/init.d/slpd stop esxcli network firewall ruleset set -r CIMSLP -e 0 chkconfig slpd off

دستورات وارد شده سرویس CIMSLP را که مربوط به openslp میباشد را غیر فعال میکند و رول های وارد شده را در esxi اعمال میکند.

کاربرانی که مورد حمله باج افزار قرار گرفته اند متوجه کد شدن فایل های vmdk کد شده اند و علاوه بر آنها فایل های .vmdk و .vmx نیز قابل دسترسی نمیباشند و بصورت آلوده واد کد شده اند.

اما نکته ای که امیدوارانه است به فایل های server-flat.vmdk آسیبی وارد نمیشود .

در مجازی ساز ESXI فایل ها و اطلاعات در فیال flat.vmdk نگه داری میشود و در این آموزش به بازگردانی ماشین مجازی از طریق flat.vmdk را مرور خواهیم کرد.

1- در ابتدا باید به سرویس ssh متصل شویم.

بازیابی ماشین مجازی آلوده به باجافزار

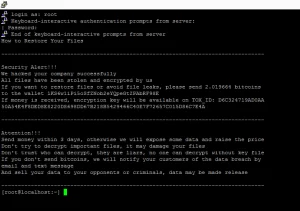

همانطور که میبینید کلیه فایل ها کد شده اند حتی فایل های welcome سرویس ssh و پیام مبتنی بر هک شدن و آدرس والت ارز مجازی برای پرداخت باج را مشاهده میکنید.

2- سپس یکبار سرور را با دستور زیر ریبوت میکنیم و بعد از لود سرور به ssh مجدد لاگین میشویم.

reboot

3-سپس می بایست وارد دایرکتوری مربوط به ماشین مجازی که قصد بازگردانی دیتای آن را دارید، شوید

بعد از وارد شدن به datastore که ماشین مجازی در آن قرار دارد، کامند ls -la را وارد نمایید، با این دستور حجم فایل vmname-flat.vmdk را مشاهده میکنید.

یک سرور esxi ممکن است از چندین هارد پشتیبانی کند , لذا باید به هارد مورد نظری که ماشین مجازی روی آن نصب گردیده وارد شویم.

آدرس هارد ها را در مسیر

cd /vmfs/volumes

ls -la

سپس تعادی مسیر مانند datastore1 و datastore2 یا نامی که در وارد کردن هارد به سرور انتخاب کردید را مشاهده میکنید که اگر ماشین مجازی شما روی این هارد ها میباشد باید با دستور cd direname به آن وارد شوید سپس دستور ls -la را تایپ کنید تا فایل vmname-flat.vmdk را مشاهده کنید.

4-سپس با دستور mv فایل vmname.vmdk را به مسیر دیگری از سرور کپی میکنیم .

نکته: به هیچ عنوان فایل vmname.vmdk را حذف نکنید زیرا تنها کلید بازگردانی اطلاعات شما میباشد.

5-در این مرحله حجم فایل vmname-flat.vmdk که در مرحله های قبل ملاحظه نمودید را می بایست در دستور زیر جایگزین 64424509440 نمایید.

vmkfstools -c 64424509440 -d thin temp.vmdk

6-پس از اجرای دستور بالا دو فایل با نام های temp.vmdk و temp-flat.vmdk باید ایجاد شده باشد.

فایل temp.vmdk را با vi باز کنید و در خط 9 آن مقدارtemp-flat.vmdk را جایگزین vmname-flat.vmdk کنید و سپس خط ddb.thinProvisioned = “1” را هم حذف کنید.

vi temp.vmdk

7-بعد از انجام این تغییرات باید فایل temp-flat.vmdk را حذف کنید و فایل temp.vmdk را vmname.vmdk (نام ماشین خود) تغییر دهید.

8- در این مرحله باید فایل .vmx ماشین را بررسی کنیم، در صورتیکه این فایل encrypt شده باید میتوانیم از فایل .vmx~ که بکاپ فایل .vmx می باشد استفاده کنیم.

نکته :اگر فایل .vmx کد شده بود باید فایل .vmx~ را جایگزین آن کنید.

حال می بایست فایل .vmsd را هم به مسیر دیگری منتقل کنید، این فایل هم کد شده است و نیازی به آن نیست.

9- در ssh دستور زیر را وارد میکنیم:

vmkfstools -e xxxx.vmdk

ریکاوری ماشین مجازی به اتمام رسیده است و در صورتیکه ماشین register نباشد میتوانید از طریق پنل esxi آن را register کنید.

در صورتی هم که ماشین register شده باشد ابتدا میبایست آن را unregister کنید. برای unregister ماشینها میتوانید از دستورات زیر در ssh استفاده کنید و بعد از طریق پنل esxi آن را register کنید.

دستور زیر لیست ماشین های register شده را نمایش میدهد

vim-cmd /vmsvc/getallvms

با دستور زیر میتوانید ماشین با ID مورد نظر خود را Unregister کنید:

vim-cmd /vmsvc/unregister <id>

از طریق موارد بالا میتوانید ماشین خود را در دسترس قرار دهید.

برای جلوگیری از آلوده شدن به باجافزار، اجرای چندین لایه از اقدامات پیشگیرانه ضروری است. اولین و مهمترین گام این است که همواره نسخههای پشتیبان از دادههای حیاتی را بهصورت منظم تهیه کنید. داشتن نسخههای پشتیبان خارج از سرور (آفلاین یا روی سیستمهای دیگر) تضمین میکند که حتی در صورت حمله باجافزار، دادههای شما قابل بازیابی خواهند بود. همچنین، نرمافزارهای امنیتی مانند ضدباجافزار و آنتیویروسها را همواره بهروز نگه دارید تا از جدیدترین تهدیدات آگاه و محافظت شوید.

گام دوم، محدود کردن دسترسیهای غیرضروری به شبکه و سرویسهای حیاتی است. بسیاری از باجافزارها از طریق دسترسیهای غیرمجاز به سیستمها نفوذ میکنند. با استفاده از فایروالها، احراز هویت چند عاملی (MFA) و بستن پورتهای غیرضروری، میتوانید سطح دسترسیها را به حداقل رسانده و امنیت شبکه را تقویت کنید. علاوه بر این، استفاده از رمزنگاری دادهها میتواند اطمینان حاصل کند که حتی در صورت سرقت دادهها، اطلاعات قابل سوءاستفاده نیستند.

در نهایت، باید آگاهی کارکنان و کاربران را درباره تهدیدات سایبری افزایش دهید. اکثر باجافزارها از طریق فایلهای ضمیمه ایمیلهای فیشینگ یا لینکهای مخرب وارد سیستمها میشوند. آموزش کاربران برای شناسایی ایمیلهای مشکوک و عدم کلیک بر روی لینکهای ناشناس میتواند به جلوگیری از ورود این نوع بدافزارها کمک کند.

برای جلوگیری از آلوده شدن ماشینهای مجازی ESXi به باجافزار، بهروزرسانی مرتب ESXi و ابزارهای مرتبط آن امری حیاتی است. همچنین، محدود کردن دسترسیهای SSH و دسترسی به پنل مدیریت vCenter از طریق VPN یا یک شبکه امن میتواند از نفوذهای غیرمجاز جلوگیری کند. ایجاد سیاستهای پشتیبانگیری منظم از ماشینهای مجازی در محیطهای جداگانه و استفاده از کلیدهای SSH به جای رمزهای عبور میتواند امنیت سرورها را بهطور قابلتوجهی افزایش دهد. در صورت بروز مشکل، بازیابی از نسخههای پشتیبان بهترین راهحل برای بازگردانی اطلاعات بدون نیاز به پرداخت باج است.

بازیابی ماشینهای مجازی آلوده به باجافزار فرایندی چالشبرانگیز اما ممکن است. با استفاده از نسخههای پشتیبان، ابزارهای بازیابی و پیروی از دستورالعملهای امنیتی، میتوان اطلاعات از دست رفته را بازیابی کرد و سرور را به حالت قبل از حمله برگرداند. همچنین، انجام اقدامات پیشگیرانه از جمله استفاده از نرمافزارهای ضدباجافزار و تهیه نسخههای پشتیبان منظم، نقش مهمی در جلوگیری از تکرار این نوع حملات ایفا میکند.

بسیار مهم است که همواره پروتکلهای امنیتی قوی برای جلوگیری از ورود باجافزارها به شبکه و سرورهای خود داشته باشید و از ابزارهای مناسب برای شناسایی و مقابله با این تهدیدات استفاده کنید.

اگر نسخه پشتیبان از دادهها موجود باشد، بیشتر اطلاعات قابل بازیابی هستند. در غیر این صورت، بازیابی کامل اطلاعات ممکن است بسیار دشوار باشد.

استفاده از فایروال، بهروزرسانی منظم نرمافزارها، تهیه نسخه پشتیبان منظم و استفاده از نرمافزارهای ضدباجافزار میتواند به جلوگیری از این نوع حملات کمک کند.

پرداخت باج هیچ تضمینی برای بازگشت اطلاعات ندارد و حتی ممکن است باعث تشویق مهاجمان به انجام حملات بیشتر شود.

بلافاصله شبکه آلوده را از اینترنت و سایر سیستمها جدا کنید، لاگهای مربوط به سیستم را بررسی کنید و به دنبال ابزارهای بازیابی و ضدباجافزار باشید.

بله، استفاده از نرمافزارهای ضدباجافزار و اجرای تنظیمات امنیتی مناسب میتواند از بروز بسیاری از حملات جلوگیری کند و امنیت ماشینهای مجازی شما را افزایش دهد.

docs.vmware – فاماسرور

سرور مجازی یکی از سرویس های پر استفاده و مقرون بصرفه برای کسب و کارهای کوچک و خدمات سایر در ضمینه IT و شبکه میباشد که توان پشتیبانی از 128 هسته و 512 گیگ رم را دارد.

سرور های اختصاصی فاماسرور از دو گروه نسل جدید و پردازش سنگین استفاده میشود که میتوانید تا 155 گیگاهرتز پردازش و تا 1.5 ترابایت رم را در اختیار داشته باشید.

سرور بیگ بلوباتن اختصاصی و مجازی یکی از خدمات , برای استفاده از کلاس های آموزشی , جلسات و ... بصورت دوطرفه و با کیفیت تضمین شده میباشد.

در هاست لینوکس با منابع گوناگون امکان میزبانی از سایت های بزرگ و پر بازدید نیز وجود دارد و میتوان از مزایا و خدمات آن استفاده کرد.

هاست های ویندوز فاماسرور میزبانی شده در ایران و هلند میباشد که با سخت افزار ها و استوریج های نسل جدید میزبانی و پشتیبانی میشوند.

ثبت دامنه های بین المللی , دامنه ir و دامنه های با پسوند های مختلف در فاماسرور پشتیبانی میشوند.