به دنبال نشر آسیبپذیری جدید مقاله باگ امنیتی در VMware را جهت حفظ امنیت قرار میدهیم.لطفا نسبت به پچ امنیتی اقدام کنید.

این آسیب پذیری و تاثیر آن در محصولات VMware ارسال میشوند که منشا آن پلاگین های نصب شده در vCenter میباشد.

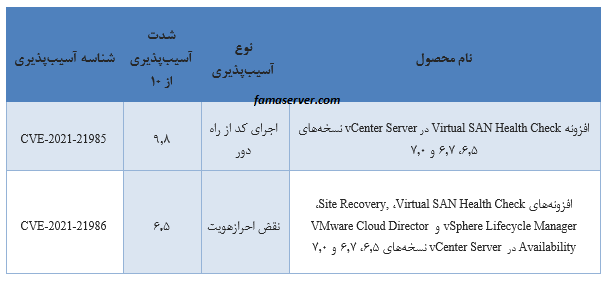

آسیبپذیریهای مذکور، دارای شدت متوسط و بحرانی هستند. با توجه به شدت این آسیبپذیریها، بهرهبرداری از آنها منجر به اجرای کد از راه دور و نقض احرازهویت خواهد شد.

مهاجم با دسترسی به پورت ۴۴۳ در شبکه میتواند از آسیبپذیری CVE-2021-21985 برای اجرای دستورات با امتیازات بالا در سیستمعاملی که میزبان سرور vCenter است، بهرهبرداری کند.

همچنین میتواند با دسترسی به پورت ۴۴۳ در شبکه در سرور vCenter و بهرهبرداری از آسیبپذیری CVE-2021-21986، اقداماتی را با افزونههای تحت تأثیر آسیبپذیری، بدون انجام عمل احراز هویت انجام دهد.

۱- (افزونه vRealize Operations Manager)

۲- (پلاگین Virtual SAN Health Check)

۳- (Virtual SAN Health Check)

۴- (Site Recovery)

۵- (vSphere Lifecycle Manager)

۶- (VMware Cloud Director Availability Plugins)

کور اصلی آسیبپ پذیریها در نسخه های زیر + پلاگین های مربوطه میباشد.

۱- VMware vCenter Server (vCenter Server)

۲- VMware Cloud Foundation (Cloud Foundation)

در جدول زیر اطلاعات مختصری از آسیبپذیریهای مورد بحث آورده شده است.

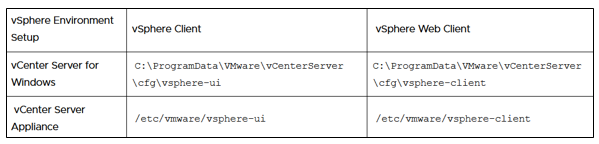

شکل ۱: آدرس دایرکتوری مربوط به فایل compatibility-matrix.xml

باگ امنیتی در VMware

در صورتی که سرور شما در خارج از ایران میباشد فقط کافی است آن را آپدیت کنید , در غیر اینصورت میتوانید برای جلوگیری نسبی از نفوذ و آسیب دیدن به ماشین های مجازی و دسترسی بیگانه موارد زیر را انجام دهید:

۱- راهاندازی مجدد سرویسها

۲- افزونهها باید روی حالت incompatible تنظیم شوند. غیرفعال کردن یک افزونه از داخل UI مانع از بهرهبرداری نمیشود.

۳- افزونههای غیرفعال شده باید پس از اعمال بهروزرسانیها مجدداً فعال شوند.

۴- محدود کردن دسترسی به رابطهای مدیریتی سرور vCenter با استفاده از کنترلهای دسترسی محیطی شبکه

برای فعال یا غیر فعال کردن افزونهها در vSphere Client یا vSphere Web Client ، باید فایل پیکربندی compatibility-matrix.xml که در یکی از دایرکتوریهای شکل ۱:(تصویر بالا) قرار دارد، ویرایش شود.

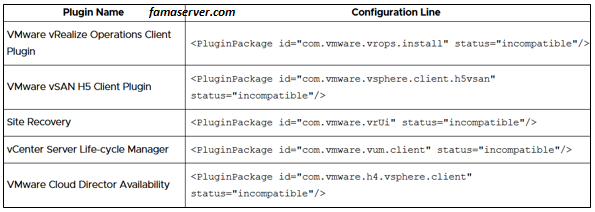

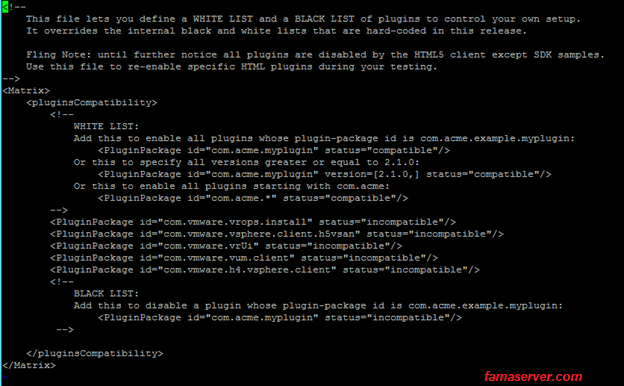

خطوط زیر باید جهت غیرفعال کردن افزونهها به فایل compatibility-matrix.xml اضافه شوند:

رفع باگ امنیتی در VMware

نکته:برخی از افزونه ها به طور پیش فرض فعال هستند و این افزونه های پیش فرض از نسخه ای به نسخه دیگر متفاوت هستند.

لطفاً برای تعیین اینکه کدام افزونه به طور پیش فرض فعال است و کدام افزونه نیاز به نصب و پیکربندی محصول مرتبط دارد ، به جدول زیر مراجعه کنید.

Default :افزونه به طور پیش فرض در تمام نصب های vCenter فعال است.

Product :افزونه فقط هنگامی فعال می شود که محصول مرتبط نصب و پیکربندی شود

افزونه های فعال در نسخه های آسیب پذیر

۱- توسط یک ارتباط مبتنی بر ssh به vCSA متصل شوید با دسترسی root

۲- با دستور زیر از فایل /etc/vmware/vsphere-ui/compatibility-matrix.xml بک آپ تهیه کنید.

cp -v /etc/vmware/vsphere-ui/compatibility-matrix.xml /etc/vmware/vsphere-ui/compatibility-matrix.xml.backup

۳- فایل compatibility-matrix.xml را توسط یک ویرایشگر باز کنید که در این مقاله از ویرایشگر vi استفاده شده که میتوانید آموزش کار با ویرایشگر vi را مشاهده کنید.

نکته: میتوانید از ویرایشگر های دیگر مانند nano و … نیز استفاده کنید.

vi /etc/vmware/vsphere-ui/compatibility-matrix.xml

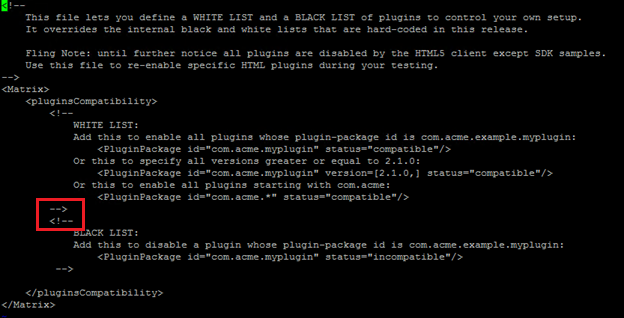

۴- برای غیرفعال کردن تمام افزونه های دارای آسیب پذیری آشکار ، خطوط زیر را مانند تصویر زیر اضافه کنید:

نکته این ورودی ها باید بین تگ های زیر قرار بگیرد.

--> and <!—

ورودی ها:

<PluginPackage id="com.vmware.vrops.install" status="incompatible"/> <PluginPackage id="com.vmware.vsphere.client.h5vsan" status="incompatible"/> <PluginPackage id="com.vmware.vrUi" status="incompatible"/> <PluginPackage id="com.vmware.vum.client" status="incompatible"/> <PluginPackage id="com.vmware.h4.vsphere.client" status="incompatible"/>

سند ویرایش شده باید مانند تصویر زیر باشد:

۵- فایل را با تایپ حروف :wq! ذخیره و ببندید.

نکته: در صورتی که با ویرایشگر vi آشنایی ندارید حتما آموزش کار با ویرایشگر vi لینوکس را مطالعه کنید.

۶- با استفاده از مراحل زیر سرویس vsphere-ui را متوقف و restart کنید.

service-control --stop vsphere-ui

service-control --start vsphere-ui

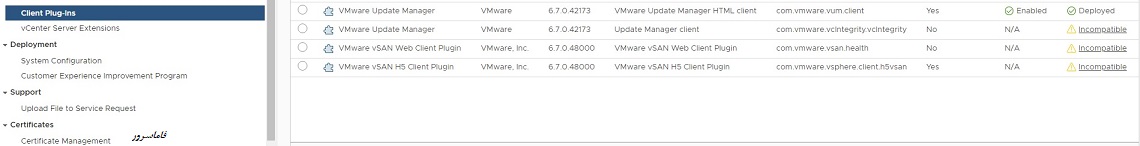

۷-از طریق vSphere Client (HTML5) ، می توان پلاگین VMware Virtual SAN Health Check را در آدرس زیر مشاهده کرد .

Administration > Solutions > client-plugins

مانند تصویر زیر:

For vSphere 7.0:

برای vSphere 6.7:

۱- به سرور vCenter مبتنی بر ویندوز توسط RDP متصل شوید.

۲-از فایل C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui\compatibility-matrix.xml پشتیبان تهیه کنید.

۳- سپس فایل compatibility-matrix.xml که در دایرکتوری ذکر شده مرحله ۲ بود را توسط یک ویرایشگر باز کنید.

۴-برای غیرفعال کردن تمام افزونه های دارای آسیب پذیری آشکار ، خطوط زیر را مانند تصویر زیر اضافه کنید:

نکته این ورودی ها باید بین تگ های زیر قرار بگیرد.

--> and <!—

ورودیها:

<PluginPackage id="com.vmware.vrops.install" status="incompatible"/> <PluginPackage id="com.vmware.vsphere.client.h5vsan" status="incompatible"/> <PluginPackage id="com.vmware.vrUi" status="incompatible"/> <PluginPackage id="com.vmware.vum.client" status="incompatible"/> <PluginPackage id="com.vmware.h4.vsphere.client" status="incompatible"/>

توجه: فایل باید به صورت زیر باشد:

۵- فایل را ذخیره کنید و خارج شوید .

۶-در خط فرمان Windows ، سرویس vsphere-ui را متوقف کرده و مجدداً راه اندازی کنید:

C:\Program Files\VMware\vCenter Server\bin> service-control --stop vsphere-ui C:\Program Files\VMware\vCenter Server\bin> service-control --start vsphere-ui

از طریق vSphere Client (HTML 5) ، پلاگین های غیرفعال را می توان در آدرس زیر مانند تصویر زیر ناسازگار دید:

Administration > Solutions > client-plugins

با توجه به مقاله مربوط به باگ امنیتی در VMware، این باگها نشان میدهند که نرمافزارهای مجازیسازی مانند VMware همواره هدف حملات سایبری هستند و نیاز به مراقبت و بهروزرسانیهای منظم دارند. این باگهای امنیتی به مهاجمان اجازه میدهند که به سیستمهای حساس دسترسی پیدا کنند، بنابراین بروزرسانی به آخرین نسخه و اعمال وصلههای امنیتی ضروری است.

یکی از مهمترین راهحلها برای جلوگیری از این آسیبپذیریها، اعمال پچهای امنیتی بهموقع و تنظیمات دقیق محیط شبکه است. کاربران باید دسترسیهای غیرضروری را محدود کرده و از سرویسهای مدیریتی مانند vCenter به طور صحیح استفاده کنند.

علاوه بر آن، امنیت در سطح شبکه باید تقویت شود؛ برای مثال، تغییر پورتهای پیشفرض و محدود کردن دسترسی به سرورها از طریق فایروال میتواند امنیت را افزایش دهد. همچنین، غیرفعال کردن افزونهها و پلاگینهای آسیبپذیر در vSphere نیز یک راهکار مؤثر است.

در نهایت، این مهم است که مدیران سرور به صورت منظم به دنبال جدیدترین اخبار امنیتی باشند و در سریعترین زمان ممکن اقدامات پیشگیرانه را انجام دهند تا از دسترسی غیرمجاز و حملات احتمالی جلوگیری کنند.

با بروزرسانی و نصب پچهای امنیتی که توسط VMware منتشر میشوند. همچنین باید تنظیمات امنیتی مانند غیرفعال کردن افزونههای آسیبپذیر را بهروزرسانی کنید.

بله، با اعمال محدودیتهای دسترسی شبکه، تغییر پورتها، و اعمال تنظیمات فایروال، میتوانید از دسترسی غیرمجاز جلوگیری کنید.

از طریق SSH به vCenter متصل شده و فایل پیکربندی compatibility-matrix.xml را ویرایش کرده و افزونههای آسیبپذیر را غیرفعال کنید.

بله، بعد از نصب پچ، باید سرور را مجدداً راهاندازی کنید و دسترسیهای مدیریتی مانند SSH را غیرفعال کنید تا از حملات جلوگیری شود.

با بررسی پیامهای خطا در vSphere Client و چک کردن اخبار مربوط به پچهای امنیتی منتشرشده توسط VMware میتوانید نیاز به پچ را شناسایی کنید.

فاماسرور

سرور مجازی یکی از سرویس های پر استفاده و مقرون بصرفه برای کسب و کارهای کوچک و خدمات سایر در ضمینه IT و شبکه میباشد که توان پشتیبانی از 128 هسته و 512 گیگ رم را دارد.

سرور های اختصاصی فاماسرور از دو گروه نسل جدید و پردازش سنگین استفاده میشود که میتوانید تا 155 گیگاهرتز پردازش و تا 1.5 ترابایت رم را در اختیار داشته باشید.

سرور بیگ بلوباتن اختصاصی و مجازی یکی از خدمات , برای استفاده از کلاس های آموزشی , جلسات و ... بصورت دوطرفه و با کیفیت تضمین شده میباشد.

در هاست لینوکس با منابع گوناگون امکان میزبانی از سایت های بزرگ و پر بازدید نیز وجود دارد و میتوان از مزایا و خدمات آن استفاده کرد.

هاست های ویندوز فاماسرور میزبانی شده در ایران و هلند میباشد که با سخت افزار ها و استوریج های نسل جدید میزبانی و پشتیبانی میشوند.

ثبت دامنه های بین المللی , دامنه ir و دامنه های با پسوند های مختلف در فاماسرور پشتیبانی میشوند.